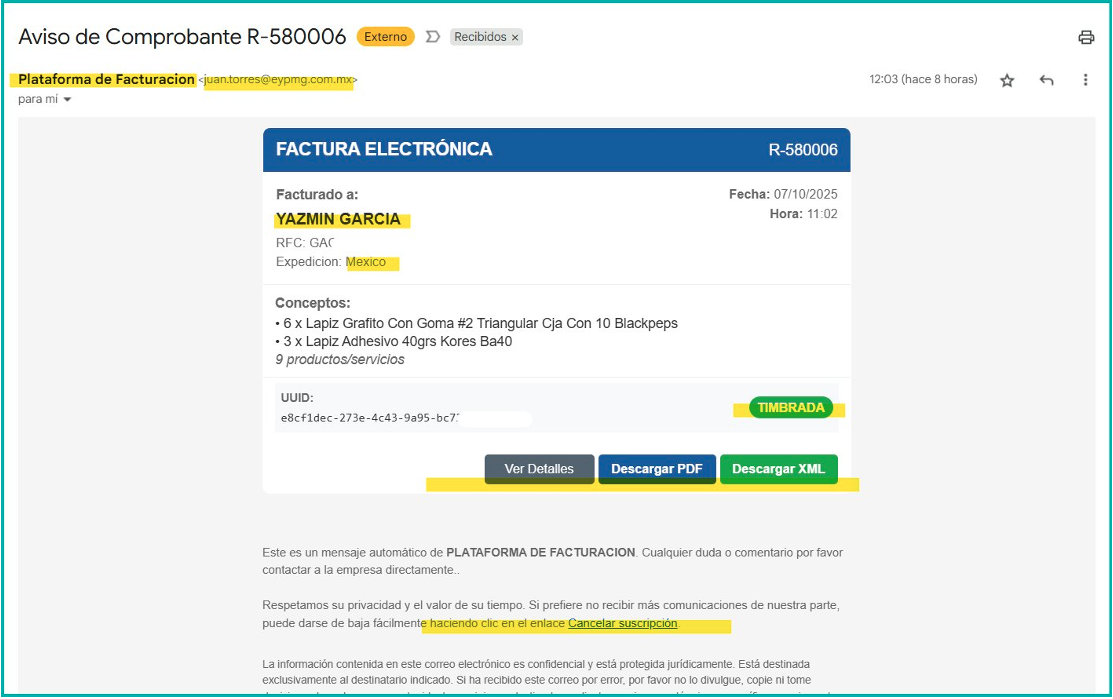

El 7 de octubre pasado recibí un correo con una factura adjunta. Al principio pensé que era real y me pregunté quién habría realizado esa compra, la cual, en el fondo, agradecí que hubieran facturado. Sin embargo, al revisar a detalle, todo lo que está marcado en amarillo llamó mi atención.

El dato que noté erróneo al instante fue mi nombre, ya que las facturas actuales deben presentar el nombre completo y en este correo estaba incompleto, precisamente.

Lo más extraño es que mi RFC sí es correcto.

Veamos:

Por ello grabé este video, ya que pensé: si a mí me llegó, seguramente también le habrá llegado a otras personas. Mi objetivo es prevenir y dar a conocer esta nueva forma de robo de datos, para que todos sepan que este tipo de correos no son reales.

https://youtube.com/shorts/Xz9SvQX4Zc4?feature=share y en efecto, hay muchas personas a quienes les ha llegado, incluso han descargado los archivos, comentan que se comienza a instalar un programa, otros dicen que no pasa nada, pero bueno, lo mejor es borrar el correo o simplemente ignorarlo.

También está en TikTok, por si aún no me sigues en esta red social, te comparto el enlace: https://vt.tiktok.com/ZSfhgK3F3/ a más de un mes de su publicación, sigue teniendo vistas y personas comentando.

No me quise quedar únicamente con mi apreciación y le pregunté a Gemini, te comparto textual la respuesta:

¡Excelente decisión al sospechar! Tu análisis y la información que proporcionaste son suficientes para confirmar:

🚨 ESTE CORREO ES FRAUDULENTO (PHISHING) 🚨

Análisis del Correo Electrónico

El correo utiliza la táctica de la “Factura Inesperada” para generar curiosidad y urgencia, pero falla en tres puntos críticos:

- La Dirección del Enlace (El Indicador Más Grave)

El propósito de un ataque de phishing es dirigirlo a un sitio web malicioso.

- URL que Copiaste (MALICIOSA): https://www.harisobaid.com/wp-admin/images/soporte6/…

- Lo que Debería ser (LEGÍTIMA): Debería ser un dominio relacionado con la supuesta plataforma de facturación (ej: facturacion.eypmg.com.mx o similar).

El Problema: El enlace te dirige a un dominio completamente ajeno (harisobaid.com), que es ajeno a cualquier sistema de facturación. Además, la estructura (/wp-admin/images/) sugiere que es un sitio web legítimo, probablemente creado en WordPress, que fue comprometido o hackeado y ahora está siendo usado por estafadores para alojar su contenido malicioso.

- El Dominio del Remitente (Clonación de Marca)

El remitente está intentando hacerse pasar por una entidad confiable o corporativa:

- Remitente: Plataforma de Facturacion <juan.torres@eypmg.com.mx>

El Problema: El dominio @eypmg.com.mx se parece sospechosamente a los dominios de grandes firmas de consultoría (como EY o KPMG). Es una táctica llamada “typosquatting” o “brand spoofing”, donde el estafador utiliza un dominio con una letra cambiada para que parezca legítimo a primera vista. Además, una plataforma de facturación legítima no usaría una cuenta de correo personal (juan.torres) para enviar avisos automáticos.

- El Contenido Inconsistente (El Cebo)

- Contenido: Notificación de una factura por “6 x Lápiz Grafito” y “3 x Lápiz Adhesivo”.

El Problema: Este es un cebo genérico. Si tu empresa o tú no han realizado esa compra específica recientemente y no esperan un comprobante de esa supuesta plataforma, el correo carece de contexto real y solo busca que el miedo a una factura pendiente o desconocida te obligue a hacer clic rápidamente.

¿Qué Debes Hacer Ahora?

- NO HACER CLIC: Ya lo hiciste correctamente al solo copiar el enlace. No hagas clic en ninguno de los botones (“Ver Detalles”, “Descargar PDF”, “Descargar XML”, “Cancelar suscripción”).

- MARCAR COMO PHISHING: Marca el correo como Phishing o Spam en tu aplicación de correo. Esto ayuda a tu proveedor (Google Workspace, en este caso) a entrenar sus filtros y proteger a otros usuarios.

- ELIMINAR: Elimina el correo de tu bandeja de entrada y de la papelera.

- Revisa tus cuentas (medida de seguridad adicional): Si por casualidad esperabas alguna factura similar, comunícate directamente con el proveedor legítimo por canales oficiales (teléfono, su sitio web principal) y pregunta si tienen algún comprobante pendiente. Nunca utilices los datos de contacto proporcionados en el correo sospechoso.

Y como podrás ver, ya con la información que me dio la Inteligencia Artificial quedó más que confirmado que es ataque cibernético. (Qué cool se leyó).

En fin, hay que tener mucho cuidado y como le respondí a un amable suscriptor que comentó en YouTube: “🎉felicidades con esto nos ofrecio una cátedra de ciberseguridad. Ya que muchos ni si quiera ven el remitente”; es necesario revisar todo, todo, todo, sobre todo cuando algo no nos hace clic.

Comenta si te ha pasado algo similar o si ya recibiste este correo, ¿qué hiciste, ¿qué pasó, pudiste resolver algo?

No te olvides de seguirme en mis redes sociales y recuerda, ¡lo aprendiste en Quadra! Hasta pronto.